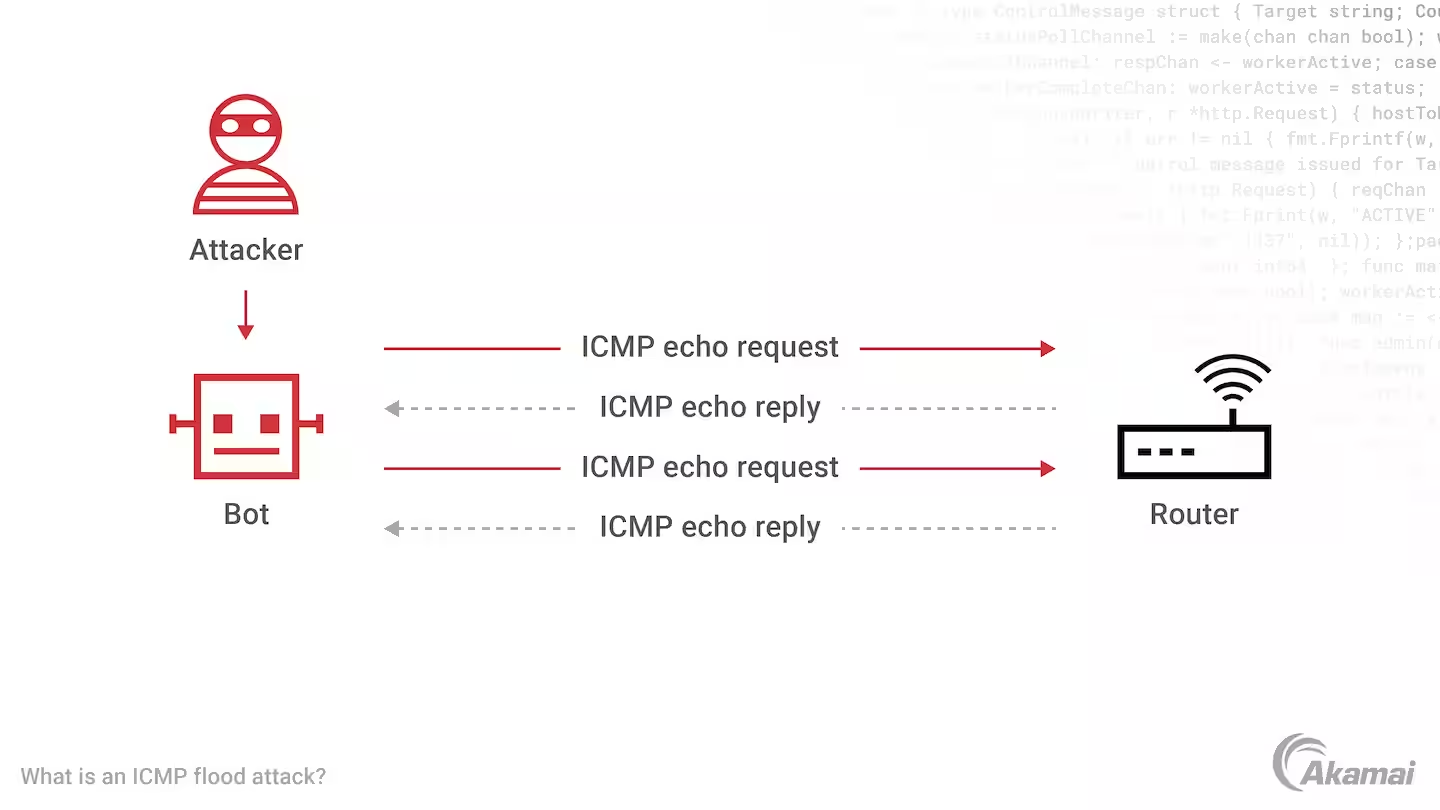

理解 ICMP 泛洪 DDoS 攻击

ICMP 泛洪攻击利用了互联网控制消息协议,该协议使用 echo-requests 和 echo-replies(或 ping)来检查设备的运行状况和连接性。在 ICMP 泛洪攻击(有时被称为“ping 泛洪攻击”)中,攻击者使目标网络路由器或 IP 地址的带宽过载,或用精心制作的 ICMP 数据包让设备不堪重负,使其向下游的下一跃点转发流量的能力过载。当设备试图进行响应时,它的所有资源(内存、处理能力、接口速率)都会被占用,导致它无法再为合法请求或用户提供服务。

Akamai 提供了一套 DDoS 防护解决方案,能够在云中迅速阻止 ICMP 泛洪攻击和其他 DDoS 攻击,避免攻击到达应用程序、数据中心和基础架构。Akamai 的专用解决方案提供高性能的抵御措施,以抵御如今的大规模复杂 DDoS 攻击。通过在您的混合环境中主动减少攻击面和风险,提供始终开启的抵御措施,Akamai 有能力立即阻止攻击,以免攻击对您的生产或企业互联网资源造成破坏。

犯罪分子如何执行 ICMP 泛洪攻击

互联网控制消息协议 (ICMP) 最初是为了测试两个设备之间的连接性(通过测量发送 ICMP echo-request [或 ping] 与接收 echo-reply 之间的时间间隔)。多年来,服务提供商或云提供商之所以能够监测互联网资源运行状况和状态,ICMP 不可或缺,攻击者也知道这一点。攻击者可以配置大量来自真实来源 IP 的 ICMP 数据包,或使用伪装技术。这种伪装技术将生成一定数量的 echo-request 数据包、ping 请求、ICMP 数据包,以发送到目标设备或目标服务器,然后再用相同数量的回复数据包将 echo-replies 发回给原始请求来源 IP。通过生成大量攻击流量,攻击者不仅能占用目标设备的所有可用带宽,使其无法被正常和合法流量访问,而且还会占用连接到该目标端点的任何网络设备或下一跃点上游/下游设备。

ICMP 泛洪攻击可以在拒绝服务攻击中从一台机器发起,也可以从 僵尸网络 中发起,从而形成分布式拒绝服务 (DDoS) 攻击。虽然 ICMP DDoS 攻击不像许多其他攻击媒介那样危险或难以抵御,但它们可以与 UDP 泛洪攻击、RESET 泛洪攻击、SYN 泛洪攻击、TCP 异常、PUSH 泛洪攻击和其他攻击漏洞等方法结合使用,以发起大规模的复杂 DDoS 攻击。如果您的一些正常流量是 ICMP,而您收到了 ICMP 泛洪攻击,由于误报,抵御会变得略微复杂,需要采取更高级的控制措施才能确保抵御的质量或一致性。ICMP 放大攻击(也被称为 Smurf 攻击)采用与传统 ICMP 相同的技术,但不需要攻击者利用自己的黑客资源,可以利用开放的解析器或其他容易被 DNS 攻击利用的基础架构。

暂无评论内容