理解 SYN 泛洪 DDoS 攻击

SYN 泛洪攻击的工作原理是什么?

合法客户端与服务器之间的典型连接请求涉及一次 TCP 三向握手。客户端/用户将同步 (SYN) 数据包发送给服务器以请求连接。服务器将同步-确认 (SYN-ACK) 数据包发送给客户端以确认请求。客户端使用确认 (ACK) 消息进行响应,连接随即建立。还有 RESET (RST) 之类的其他 TCP“标记”,以及客户端和目标服务器可以彼此传输的预先确定超时值,但概括来说,TCP 是一种面向连接的协议。

在 SYN 泛洪攻击中,攻击者可以反复将 SYN 数据包发送到服务器上的每个端口(通常使用虚假 IP 地址或欺骗性 IP 地址),或发送到任意一个端口。由于这些请求看似合法的 TCP 连接,服务器会使用来自所请求的每个开放端口的 SYN-ACK 数据包响应各请求。最终的 ACK 数据包永远不会到达,于是服务器就会维持越来越多的开放端口连接。在所有可用端口均已开放后,服务器无法再正常运行,造成为真实用户管理 TCP 序列号极其困难。

SYN 泛洪攻击有哪些种类?

SYN 泛洪攻击可以通过三种方式进行:

- 非欺骗性 IP 地址。 利用此方法时,目标公司更容易识别归属并加以抵御,但如何安全地做到这一点,是网络安全专家面临的一项挑战。

-

欺骗性 IP 地址。 在此方法中,攻击者模拟可信服务器或互联网连接设备的源 IP 地址,因此会加大跟踪数据包并防范攻击的难度。

-

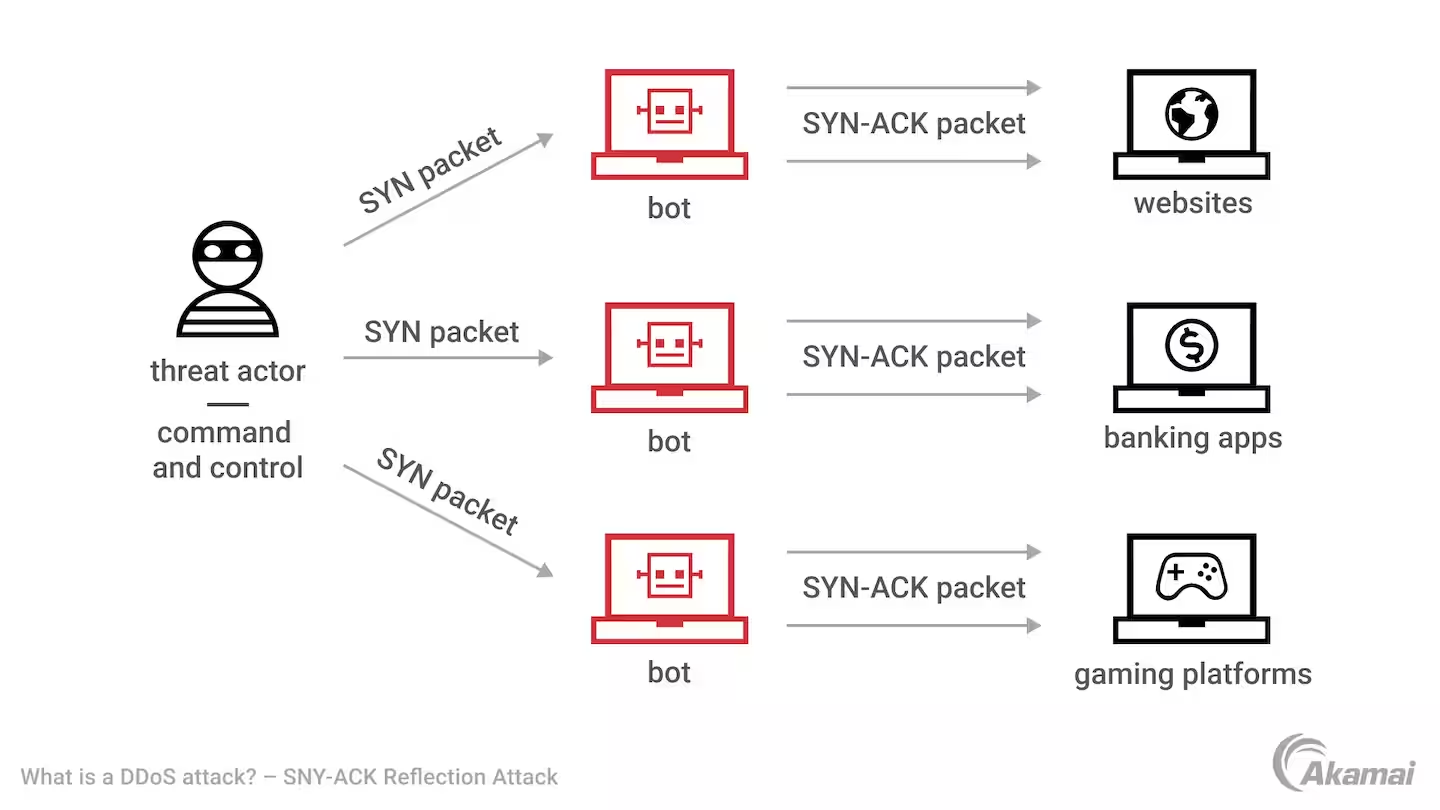

分布式 IP 地址。 这种形式的 SYN 泛洪攻击使用僵尸网络从受感染设备构成的分布式网络发送恶意数据包,这些设备可以使用自己的 IP 地址或欺骗性地址,发起复杂度更高、规模更大、抵御难度更大的攻击。

SYN 泛洪 DDoS 攻击的目的是什么?

SYN 泛洪 DDoS 攻击 可能会给网络和系统造成重大性能问题。SYN 泛洪攻击会拖垮服务器并造成其离线,致使合法用户无法正常使用服务,并造成数据丢失。由于 SYN 泛洪攻击会造成服务器离线,合法用户将无法访问应用程序、数据和电商网站。因此,企业可能蒙受销售损失、声誉受损、关键基础架构中断以及业务连续性丧失。

SYN 泛洪 DDoS 攻击还可能为勒索软件等其他类型的攻击打掩护,也就是“烟幕”。攻击者通过发起 SYN 泛洪攻击迫使安全团队和 DDoS 防御系统将资源集中于某一个区域或策略,随即攻击者趁机攻击系统的另一个部分。

如何抵御 SYN 泛洪攻击?

抵御 SYN 泛洪 DDoS 攻击的常见技术包括:

- 入侵检测系统 (IDS),如果攻击使用非欺骗性源 IP,这类系统能检测并阻止来自 SYN 泛洪攻击和其他 DDoS 攻击的恶意流量

- 速率限制技术,用于限制任何时候可以向服务器发送的每秒 SYN 请求数或每秒 SYN 数据包数

- 配置更大的待处理任务队列,增加允许的“半开放”连接数量

- 部署解决方案以实现更高的网络监测能力,让安全团队能够查看和分析来自网络不同部分的流量

- SYN Cookie,使用 ACK 数据包中的加密哈希在分配内存资源之前验证连接,也称为反欺骗方法

- 回收最早的半开放连接,为新连接腾出空间,并确保系统在泛洪攻击期间保持可访问状态

- 防火墙,可以过滤掉非法的 SYN 数据包(但这样做会降低性能)

- 云 DDoS 抵御

暂无评论内容